Tails kurz vorgestellt

Live-USB-Stick mit Persistenz erstellen

Tails starten und einrichten • Der persistente Speicher bei Tails

Mit dem Tor-Browser im WWW surfen

Das Betriebssystem Tails (Website, Wikipedia) ist eine Linux-Distribution, die sich v.a. Datenschutz, Wahrung der Privatsphäre und weitgehend anonymes Agieren im Internet auf die Fahnen geschrieben hat. Sie ist speziell vorgesehen als Live-System, also für das Booten von USB-Stick, auch an fremden und möglicherweise „unsicheren“ Rechnern, auf denen dann keine Spuren hinterlassen werden. Darüber hinaus

- wird ein verschlüsselter Bereich zur Verfügung gestellt, auf dem man, falls gewünscht, genau eingrenzbare Daten permanent (aber dann für Dritte unlesbar) speichern kann

- läuft der gesamte Internet-Verkehr über das Tor-Netzwerk, wodurch der eigene Standort und andere personenbeziehbare Parameter verschleiert werden

- sind viele Merkmale auf das Ziel maximaler Sicherheit bzw. Geheimhaltung voreingestellt.

Tails wird auf freiwilliger und spendenbasierter Grundlage entwickelt. Man kann es sich kostenlos in Form einer Image-Datei (IMG) herunterladen und damit einen Tails-USB-Stick zum Booten selbst erstellen. Das Verfahren ist für verschiedene Betriebssysteme (Windows, Linux, macOS) relativ klar (allerdings auf Englisch) auf der Tails-Website dargestellt.

Aus diesem Grund hier eine deutsche Kurzfassung, zuerst für Windows oder macOS:

- Die Tails IMG-Datei (Größe: ca. 1,3 GB) herunterladen.

(Direktlink für die Version 5.22 vom Januar 2024 – möglicherweise ist eine neuere verfügbar) - Das Balena-Programm „Etcher-Portable.exe“ (für Windows) bzw. „etcher.dmg“ (für macOS) herunterladen.

- Das Programm starten und mit den Schritten „Flash from File“, „Select target“ und „Flash“ die IMG-Datei auf den angesteckten USB-Stick installieren.

- Rechner von dem Stick booten. (Vorher gegebenenfalls die Boot-Reihenfolge im BIOS des Rechners einstellen.)

- Am Willkommensbildschirm die Sprache und das Tastatur-Layout auf „German“ stellen und „Start Tails“ wählen.

- Am Tails-Desktop die LAN-Verbindung checken bzw. das WLAN anmelden, worauf die Tor-Verbindung aufgebaut wird und Tails somit fertig zum Einsatz ist.

Die Kurzfassung für Linux ist in weiten Teilen die gleiche wie die obige für Windows bzw.macOS; lediglich die Schritte 2. und 3. sehen anders aus:

- Ein Terminal im Ordner der IMG-Datei öffnen

- Dort das Kommando

dd if=<Name der IMG-Datei>

of=<Pfad/Gerätename des angesteckten Sticks>

bs=16M oflag=direct status=progress

ausführen (in einer Zeile).

Konkretes Beispiel:

dd if=tails-amd64-5.22.img

of=/dev/sdd

bs=16M oflag=direct status=progress

Statt dieser Schritte 2. und 3. kann man auch „Dateien“ („Files“) aus dem Fundus der Gnome-Programme benutzen, was die obige Tipparbeit erspart und auf der Tails-Website beschrieben ist.

Damit keine Unklarheiten entstehen, hier noch etwas ausführlicher das Vorgehen nach dem Booten, also ab dem obigen Schritt 5 (Willkommensbildschirm):

- Auf „Language“ klicken, „ger“ eintippenund in der sich öffnenden Auswahlliste auf die Zeile klicken, in der „German“ steht

- Auf „Tastaturbelegung“ klicken, „ger“ eintippen und in der sich öffnenden Auswahlliste auf die Zeile klicken, in der „German“ steht

- Auf „Formate“ klicken, „ger“ eintippen und in der sich öffnenden Auswahlliste auf die Zeile klicken, in der „Deutschland“ steht

- Auf den blauen Button „Tails starten“ klicken

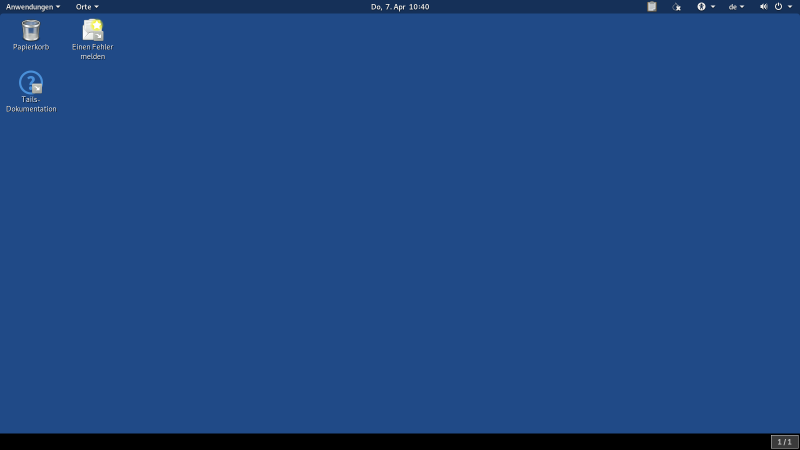

Es öffnet sich der Desktop von Tails:

Die Taskleiste liegt am oberen Bildschirmrand, wobei sich Programm-Menü („Anwendungen“) und Laufwerksmanager („Orte“) links befinden und diverse Systemeinstellungen rechts. Über das Symbol ![]() oben rechts öffnet man ein Menü mit diversen Buttons, z.B. zu Konfigurationsmöglichkeiten oder zum Herunterfahren. Hier sollte man die LAN/WLAN-Verbindung checken. Steht dort „WLAN nicht verbunden“ („Wi-Fi not connected“), werden WLANs empfangen, aber es ist noch keines in Benutzung. In diesem Fall klickt man auf „WLAN auswählen“, tut ebendies, und gibt das Passwort ein.

oben rechts öffnet man ein Menü mit diversen Buttons, z.B. zu Konfigurationsmöglichkeiten oder zum Herunterfahren. Hier sollte man die LAN/WLAN-Verbindung checken. Steht dort „WLAN nicht verbunden“ („Wi-Fi not connected“), werden WLANs empfangen, aber es ist noch keines in Benutzung. In diesem Fall klickt man auf „WLAN auswählen“, tut ebendies, und gibt das Passwort ein.

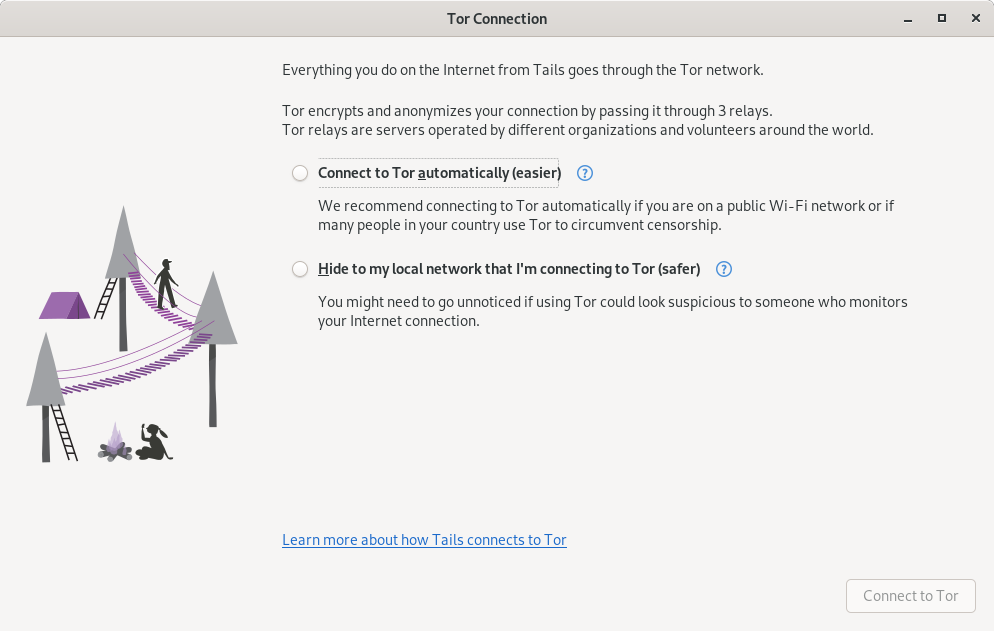

Nach einigen Sekunden ist dann die Verbindung zum Tor-Netzwerk gestartet, über das fortan aller Internet-Verkehr läuft, und man kann in einem sich öffnenden Fenster zwischen zwei Varianten der Verbindung zum Tor-Netzwerk wählen:

In den meisten Fällen dürfte hier „Connect to Tor automatically“ die geeignete Wahl sein.

Im nächsten Fenster kann man nun das „Herzstück“ von Tails, den Tor-Browser (ein vorkonfigurierter Firefox, s.u.), starten oder ein anderes der installierten Anwendungsprogramme, die man über das Programm-Menü oben links erreicht.

Es gehört zum Konzept von Tails, dass nach dem Starten keine (eventuell verräterischen) Spuren der letzten Benutzungen erkennbar sind. Es gibt allerdings die Möglichkeit, auf dem Tails-USB-Stick einen Bereich einzurichten, in dem Dateien, Einstellungen und installierte Software dauerhaft gespeichert werden. Dieser „persistente“ Speicher unterscheidet sich in einigen Punkten von ähnlichen Lösungen bei Knoppix oder entsprechend eingerichteten anderen Distributionen (z.B. Linux Mint):

- Er muss nicht schon bei der Installation eingerichtet werden.

- Er erlaubt eine detaillierte Auswahl, welchen Typ von Einstellungen oder Nutzerdaten Tails sich „merken“ soll.

- Er ist obligatorisch verschlüsselt, d.h. passwortgeschützt.

Das Einrichten des persistenten Speichers erreicht man im „Anwendungen“-Menü über:

Tails > „Configure persistent volume“

Man gibt hier ein selbstgewähltes Passwort ein und kann dann detailliert auswählen, welche Einstellungen Tails von jetzt an speichern soll, z.B. die Land/Sprache-Einstellung, das WLAN-Passwort oder Bookmarks/Favoriten.

Fortan kann man nach dem Booten am Willkommensbildschirm das Passwort eingeben und so Tails mit den gespeicherten Einstellungen und Daten starten; gibt man dort kein Passwort ein, arbeitet Tails als reines Live-System.

Mit dem Tor-Browser (ein speziell konfigurierter Firefox) kann man wie gewohnt im WWW surfen. Gegenüber den aufgerufenen Websites hat man wechselnde IP-Adressen, die zum Tor-Netzwerk gehören und unter normalen Umständen mit der eigenen nicht in Verbindung gebracht werden können (ähnlich wie bei Verwendung eines Proxys oder eines VPNs). Dadurch wird eine Verschleierung erreicht, von welchem Standort und mit welcher Surf-Historie man gerade unterwegs ist.

Aus diesem erwünschten Verhalten ergeben sich einige leichte Unterschiede zum Surfen mit anderen Browsern:

Der eigene Standort scheint nicht mehr in der Nähe des tatsächlichen Aufenthaltsorts zu sein, sondern irgendwo anders auf der Welt. Wenn die Webseiten, die man ansurft, eine Standortbestimmung versuchen, präsentieren sie dann manchmal fremde Land/Sprache-Einstellungen. Dies kann im Einzelfall nervig sein. Es ist aber ein Zeichen, dass das Tor-Konzept funktioniert.

Eine andere Konsequenz ist, dass man häufiger als sonst mit Captchas konfrontiert wird, bevor man eine Website „betreten“ kann. Hierfür ist keine Eigenart des Tor-Netzwerks oder des Tor-Browsers verantwortlich, sondern es handelt sich um „Politik“ des jeweiligen Website-Betreibers.

Der Tor-Browser selbst ist mit einigen Add-Ons (Zusatzfunktionen von Drittanbietern) zur Überwachungserschwerung ausgerüstet und so vorkonfiguriert, dass die meisten Websites trotzdem wie gewohnt funktionieren. Diese Konfiguration kann wie beim normalen Firefox-Browser an eigene Vorlieben angepasst werden; ohne Verständnis für die Hintergründe sollte man hier allerdings nichts ändern.

Letzteres gilt auch deswegen, weil zur Verschleierung der Identität des Nutzers das Konzept verfolgt wird, den diversen Tracking-Firmen das Browser-Fingerprinting, dem sonst nur schwer entgangen werden kann, durch eine Vielzahl von identisch aussehenden Browsern zu erschweren – den einzelnen Nutzer also in einer großen Menge anderer Web-Surfer aufgehen zu lassen, deren Browser-Eigenschaften sich nicht mehr unterscheiden lassen.

Als einzelner Nutzer bleibt man aber innerhalb einer Sitzung auch mit dem Tor-Browser verfolgbar, und die Informationen über die besuchten Websites werden von den Datensammlern dieser Welt (bekannt sind z.B. Google, Facebook, Microsoft; unbekannt sind viele) registriert und zusammengeführt, so dass man allein über seine individuelle Kombination von Interessen doch schnell wieder identifizierbar würde. Deshalb sollte man (wie auch auf der Tails-Website empfohlen) auch mit dem Tor-Browser immer nur zu einem einzigen Themengebiet Websites hintereinander besuchen und für die nächste Angelegenheit dann eine neue Tor-Verbindung veranlassen – über Klick auf den „Neue Identität“-Button ![]() oben rechts oder durch Schließen und erneutes Öffnen des Tor-Browsers.

oben rechts oder durch Schließen und erneutes Öffnen des Tor-Browsers.

Aus dem gleichen Grund sollte man auch keine zweite Website mit einer individuellen Kennung (Anmeldung, Konto, ID, Abo, …) betreten, wenn man in der selben Browser-Sitzung bei einer vorher besuchten Website bereits mit einer anderen individuellen Kennung unterwegs war.

Die Infrastruktur des Tor-Netzwerks ist begrenzt und nicht institutionell abgesichert; daher ist der Datendurchsatz zwar meist okay fürs Websurfen, aber doch deutlich geringer als beim „normalen“ Internet. Falls der Aufbau von Websites mal zu langsam vonstatten geht, kann man wie oben beschrieben mit dem „Neue-Identität“-Button eine andere (hoffentlich schnellere) Tor-Verbindung aufbauen lassen (vorher sollte man alle Tabs und Nebenfenster schließen).

Generell sollte man – auch um der anderen Nutzer willen – umfangreiche Downloads oder längere Streaming-Sitzungen nicht im Tor-Browser bzw. über das Tor-Netzwerk laufen lassen.